IT‑Sicherheitsaudits & Datenschutz: So erkennen Sie Schwachstellen frühzeitig

Inhaltsverzeichnis

- Einleitung

- Warum IT‑Sicherheitsaudits für Datenschutz relevant sind

- Arten von IT‑Sicherheitsaudits

- Typischer Audit‑Ablauf

- Datenschutz‑Nutzen von IT‑Sicherheitsaudits

- Studie: Lücken beim Schwachstellenmanagement in deutschen Großunternehmen

- Umsetzungstipps: So gelingt ein wirkungsvolles Datenschutz‑Audit

- Fazit: Audits als zentrale Datenschutz‑Säule

- Ihr nächster Schritt

Einleitung

IT‑Sicherheitsaudits sind ein zentraler Bestandteil des Datenschutzes. Sie gehen weit über Standard‑Verschlüsselung oder Passwortschutz hinaus und helfen dabei, systematisch Fehler in Prozessen, Systemen und Zugriffsstrukturen aufzudecken – bevor sie zu Datenpannen oder Angriffspunkten werden. Wer regelmäßig Audits durchführt, schafft einerseits Vertrauen bei Kund*innen und Behörden – und stärkt gleichzeitig die eigene Cybersicherheit nachhaltig.

Warum IT‑Sicherheitsaudits für Datenschutz relevant sind

Rechtliche Pflicht: Laut § 32 DSGVO müssen geeignete technische und organisatorische Maßnahmen (TOMs) implementiert sowie deren Wirksamkeit regelmäßig geprüft werden.

Risikosteuerung: Jährlich werden laut BSI bis zu 2 000 neue Schwachstellen pro Monat in Software festgestellt – viele davon betreffen Standard‑Komponenten und bleiben lange unentdeckt.

Vertrauens‑Vorteil: Wer IT‑Audits und Datenschutz verknüpft, signalisiert externe Absicherung – zum Beispiel bei Webshop‑Betreibern oder SaaS‑Anbietern.

Arten von IT‑Sicherheitsaudits

| Audit‑Typ | Ziel & Vorgehen |

| Compliance‑Audit | Überprüfung von Standards wie ISO 27001, DSGVO, BSI‑IT‑Grundschutz |

| Vulnerability‑Scan | Automatisierte Schwachstellenprüfung, z. B. für bekannte CVEs |

| Penetrationstest | Simulierter Angriff (exakt oder „Remote“), um reale Angriffspunkte zu identifizieren |

| Social‑Engineering‑Audit | Test der Mitarbeiter*innen‑Sensibilisierung (z. B. Phishing‑Tests) |

| Konfigurations‑Audit | Überprüfung von Sicherheitseinstellungen bei Firewalls, Servern, Cloud‑Services |

Diese Maßnahmen geben einen umfassenden Einblick in technische, organisatorische sowie menschliche Schwachstellen.

Typischer Audit‑Ablauf

- Scope & Planung: Festlegung der Systeme, Prozesse sowie Ziele des Audits

- Information Gathering: Dokumentenerhebung, Interviews mit Beteiligten

- Risikobewertung: Analyse potenzieller Angriffsvektoren (z. B. Default‑Passwörter, fehlende Patch‑Updates)

- Penetration / Testing: Automatisiertes Scanning + gezielte Pen‑Tests

- Reporting: Empfehlungen und priorisierte Maßnahmen

- Follow‑up: Umsetzung, erneuter Check sowie kontinuierliche Verbesserung

Datenschutz‑Nutzen von IT‑Sicherheitsaudits

- Frühwarnfunktion: Schwachstellen sowohl in Netzwerken und Apps, als auch in Prozessen werden rechtzeitig erkannt

- Mitarbeiter‑Sensibilisierung: Erkenntnisse aus Social‑Engineering‑Tests motivieren zu mehr Achtsamkeit

- DSGVO‑Nachweis: Audits dokumentieren die Wirksamkeit der implementierten TOMs

- Gesamtstrategie: Audits fördern den Übergang von reaktivem zu proaktivem Sicherheitsdenken

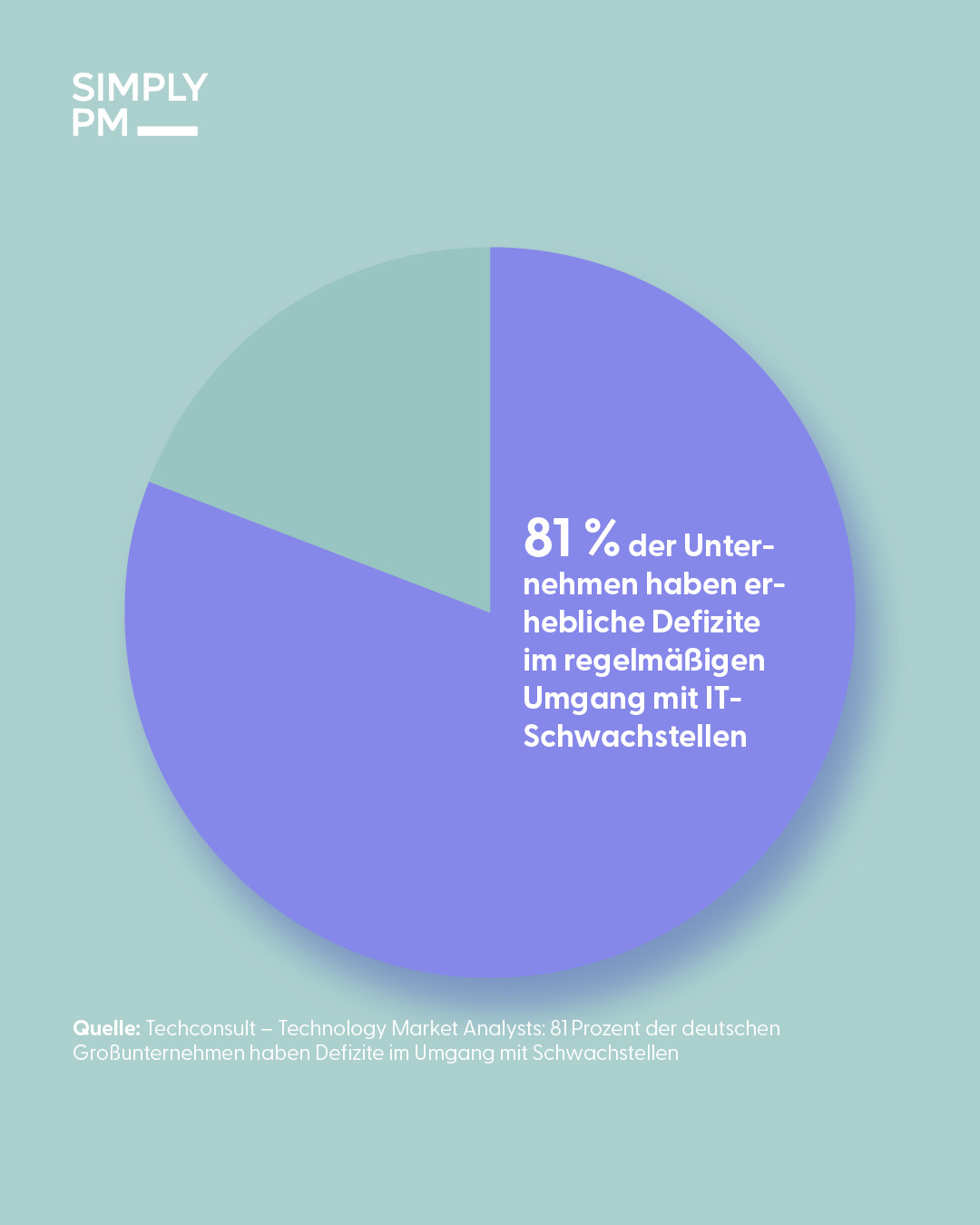

Studie: Lücken beim Schwachstellenmanagement in deutschen Großunternehmen

Laut der Studie „Effizientes Schwachstellenmanagement in dynamischen IT-Infrastrukturen“ (techconsult & ManageEngine, 2022) haben:

- 81 % der befragten Großunternehmen (ab 2.000 Mitarbeitende) erhebliche Defizite im regelmäßigen Umgang mit IT-Schwachstellen – insbesondere bei Scan-Häufigkeit sowie Priorisierung

- Nur 45 % führen täglich Scans durch, über ein Drittel (rund 33 %) nur wöchentlich – was bei vielen Sicherheitslücken zu Verzögerungen führt

- Überraschend: nur 33 % nutzen ganzheitliche Softwarelösungen für die Identifizierung, Bewertung sowie Behebung von Schwachstellen – der Rest arbeitet mit fragmentierten Tools

Diese Zahlen untermauern klar:

- Viele Unternehmen haben regelmäßige Audit-Routinen nicht etabliert

- Ganzheitliche Lösungen sind noch nicht Standard

- Reaktionsverzögerungen bergen ein hohes Risiko sowohl für den Datenschutz als auch die IT-Sicherheit

Umsetzungstipps: So gelingt ein wirkungsvolles Datenschutz‑Audit

1. Definiere einen Audit-Rhythmus:

Für alle kritischen Systeme (z. B. Webserver, E-Mail-Server, Mitgliederverwaltung) ist mindestens einmal jährlich ein Audit durchzuführen, um Sicherheit, Funktionalität und Regelkonformität sicherzustellen. Zusätzliche Audits erfolgen bei Bedarf.

2. Nutze einen Toolmix:

Kombination aus Schwachstellenscannern (z. B. Qualys, Nessus), Penetrationstests, Social Engineering und manuellen Prüfungen, um technische sowie menschliche Schwachstellen ganzheitlich zu identifizieren.

3. Interdisziplinäre Zusammenarbeit stärken:

IT, Datenschutz und Geschäftsleitung aktiv einbinden. Mitarbeitende regelmäßig sensibilisieren – etwa durch Phishing-Simulationen – um Sicherheitsbewusstsein und Reaktionsfähigkeit im Unternehmen zu stärken.

4. Dokumentation sicherstellen:

Audit-Ergebnisse, Maßnahmen und Umsetzungsfortschritte stets nachvollziehbar dokumentieren – als interner Kontrollnachweis und zur Vorlage bei Datenschutzbehörden im Falle von Prüfungen.

5. Datenschutzprozesse dauerhaft etablieren:

Regelmäßige Audits, Patch-Management, Schulungen und Bewertung neuer Risiken (z. B. durch KI) dauerhaft als fester Bestandteil im Datenschutzmanagement etablieren und kontinuierlich weiterentwickeln.

Fazit: Audits als zentrale Datenschutz‑Säule

IT‑Sicherheitsaudits sind mehr als ein technisches Werkzeug – sie sind ein strategischer Baustein für rechtliche Compliance, effektiven Datenschutz und gesteigerte Sicherheitskultur. Wer Risiken früh erkennt und systematisch reduziert, stärkt das Vertrauen von Nutzer*innen – und sorgt auch intern für bessere Prozesse und Sicherheit.

Ihr nächster Schritt

Sie wollen wissen, wie es um Ihre IT‑Sicherheit und Datenschutz‑Compliance wirklich steht? Wir führen mit Ihnen ein praxisorientiertes Audit durch: von Gesamtrisikobetrachtung über Pen‑Tests bis hin zur nachhaltigen Audit‑Organisation. Jetzt unverbindlich Kontakt aufnehmen!

Noch mehr Praxiswissen?

Erfahren Sie in unserem Blogbeitrag, wie Buchhandlungen DSGVO-Anforderungen alltagstauglich umsetzen – von der Bonpflicht bis zur Kundendatenverwaltung.